Bis zum 39C3 öffne ich täglich ein Türchen zu den langweiligsten Datenlecks der letzten Jahre. Es geht um .git, .env, exponierte dev-Umgebungen und andere technisch langweilige Ursachen. Aber manchmal ist interessant, was sich hinter einem Türchen verbirgt. Alle Türchen sind hier zu finden.

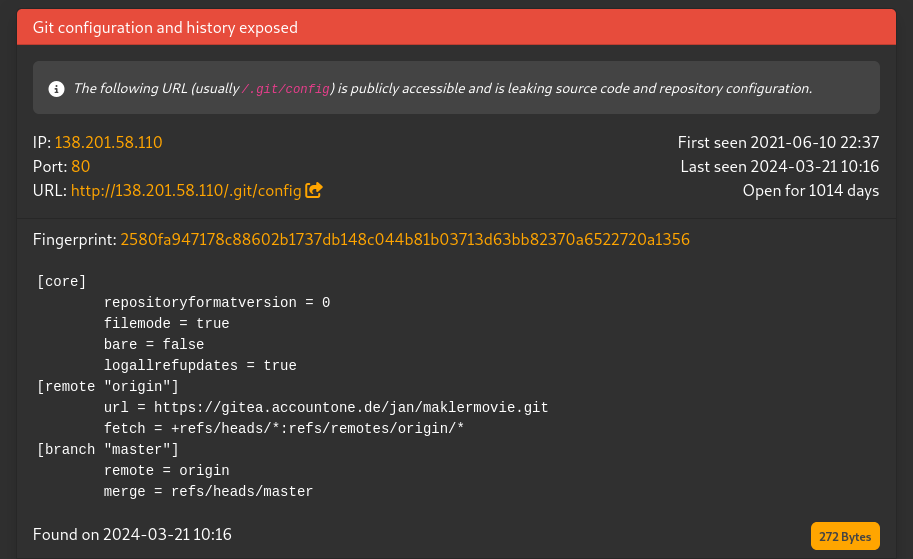

Die Werbeagentur Saatchi & Saatchi hatte ein git-Repository für alle zugänglich auf einem Webserver abgelegt. In der .git/config waren bitbucket-Zugangsdaten zu finden.

[core]

repositoryformatversion = 0

filemode = true

bare = false

logallrefupdates = true

[remote "origin"]

url = http://saatchi██:██████@bitbucket.org/saatchilondon/██████-website.git

fetch = +refs/heads/*:refs/remotes/origin/*

[branch "develop"]

remote = origin

merge = refs/heads/developDas Repository enthielt auch zwei Dateien (config/database.php, config/config.php) mit weiteren, auch gültigen Zugangsdaten.

$db['dev']['hostname'] = 'localhost';

$db['dev']['username'] = '████';

$db['dev']['password'] = '████';

$db['dev']['database'] = '████';

$db['dev']['server_name'] = '████.saatchidigital.co.uk';

$db['dev']['dbdriver'] = 'mysqli';

$db['dev']['cache_on'] = FALSE;

$db['live']['hostname'] = '████.rds.amazonaws.com';

$db['live']['username'] = '████';

$db['live']['password'] = '████';

$db['live']['database'] = '████_live';

$db['live']['server_name'] = 'www.████.co.uk';

$db['live']['cache_on'] = TRUE;

$config['s3_bucket'] = 'static.████.co.uk';

$config['s3_access_key'] = '████';

$config['s3_secret_key'] = '████';

$config['s3_endpoint'] = 's3-eu-west-1.amazonaws.com'; //Ireland

$config['twitter']['api_key'] = '████';

$config['twitter']['api_secret']= '████';

$config['twitter']['access_token'] = '████';

$config['twitter']['token_secret'] = '████';

$config['fb']['app_id'] = '████';

$config['fb']['secret'] = '████';

$config['fb']['page_id'] = '████';

$config['fb']['page_access_token'] = '████'; Die Datenbank-Zugangsdaten konnten dank eines exponierten phpMyAdmin unter https://████/phpmyadmin/ auch genutzt werden. Alternativ konnte ein Datenbank-Backup unter https://████/database.sql.gz heruntergeladen werden.

Die s3-Zugangsdaten erlaubten den Zugriff auf 93 Buckets mit weiteren Backups, Quellcode, anderen Zugangsdaten und personenbezogenen Daten. Auf diverse E-Mails haben Saatchi & Saatchi sowie einige direkt kontaktierte Mitarbeiter nicht geantwortet. Ob und wann Keys rotiert wurden, kann ich nicht sagen.