Bis zum 39C3 öffne ich täglich ein Türchen zu den langweiligsten Datenlecks der letzten Jahre. Es geht um .git, .env, exponierte dev-Umgebungen und andere technisch langweilige Ursachen. Aber manchmal ist interessant, was sich hinter einem Türchen verbirgt. Alle Türchen sind hier zu finden.

Bereits 2021 war beim Crypto King Philipp Plein ein Symfony Profiler für alle zugänglich im Netz. Ich rief dort an, schrieb E-Mails, kontaktierte den Chief Digital Officer via Linkedin, meldete mich beim GovCERT in der Schweiz und bei der Berliner Datenschutzbehörde ‒ lange passierte nichts. Erst 2022 oder später verschwand der Profiler aus dem Internet.

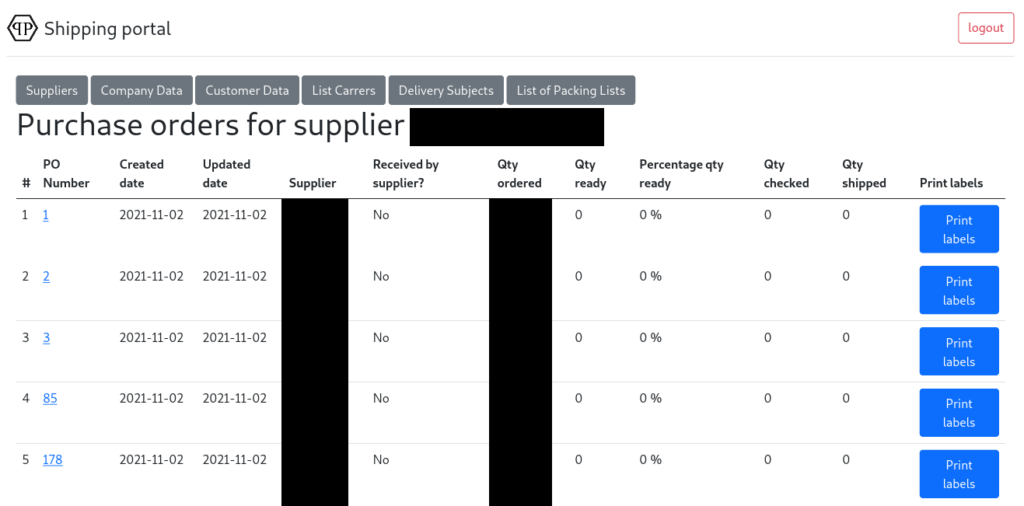

Über den Profiler konnten frühere Formulareingaben eingesehen werden, zum Beispiel Zugangsdaten für ein Shipping Portal.

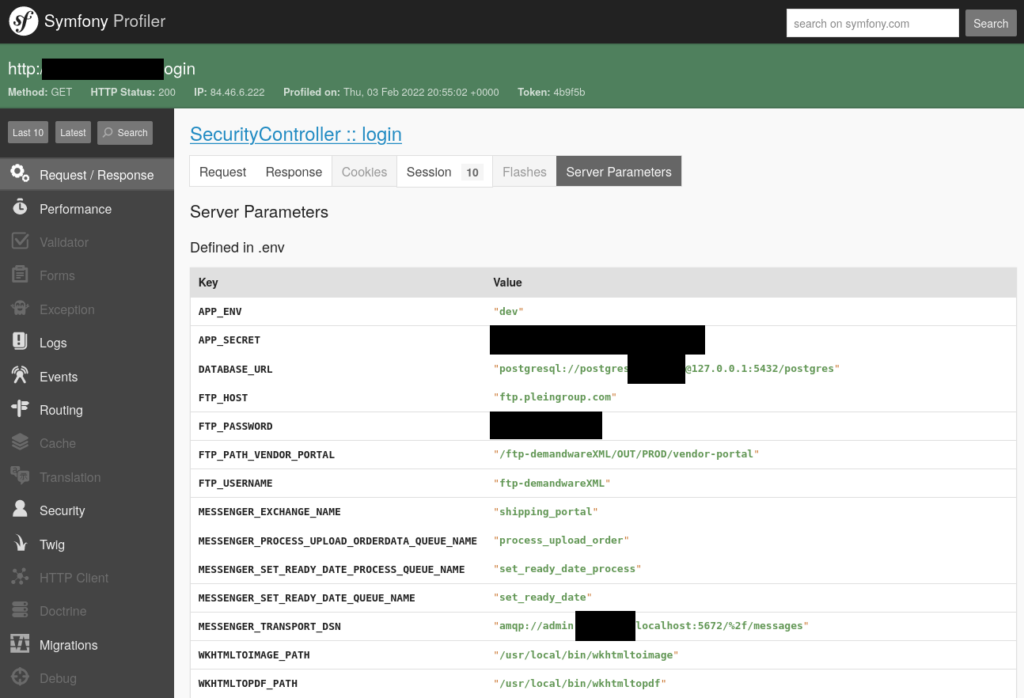

Das sah relativ langweilig aus. Aber der Profiler spuckte auch gültige Zugangsdaten für ftp.pleingroup.com aus.

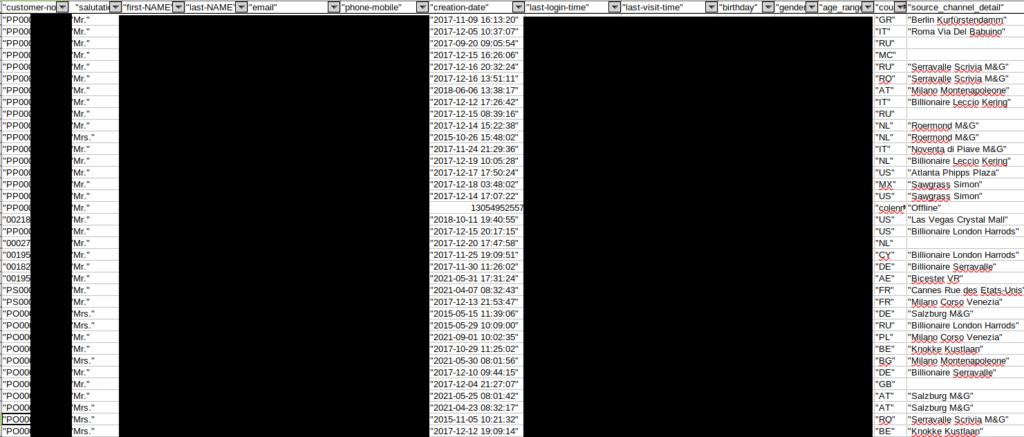

Unter /ftp-demandwareXML/CRM/transaction_address/archive/ befanden sich allein in der Datei transactions_address_20210921.csv fast 800.000 Datensätze mit Namen, Adresse, E-Mail-Adresse, Geschlecht und Telefonnummer. Andere Dateien enthielten auch Geburtsdaten. Es wurden regelmäßig neue Daten geliefert und es gab auch Bilder von Reklamationen zu sehen.

Das war erst einmal nicht ungewöhnlich. Exponierte Symfony Profiler führen häufig zu Daten von Webshop-Kund*innen. In diesem Fall war jedoch besonders, dass auch frische Daten aus Filialen der Modefirma zugänglich waren, z.B. der Filiale im Kurfürstendamm. Aus diesem Grund wurde das Leck auch an die Berliner Datenschutzbehörde gemeldet.

Auf keinen der zahlreichen Kontaktversuche hat Plein sich zurückgemeldet.